¿Qué es la IA aplicada al bug bounty?

La inteligencia artificial dejó de ser un concepto futurista para convertirse en una realidad que ya está transformando la forma en la que los investigadores de seguridad y bug hunters desarrollan sus labores diarias.

Cuando hablamos de IA aplicada al bug bounty, nos referimos al uso de modelos de lenguaje y agentes autónomos para automatizar, asistir o mejorar las distintas etapas de la metodología de bug bounty. Esto puede ir desde algo tan simple como generar payloads más creativos, hasta procesar grandes volúmenes de información de un escaneo y resaltar los hallazgos con mayor rapidez y probabilidad de ser explotables.

Un ejemplo sencillo seria, tras ejecutar un escaneo con Nmap o Amass, un modelo de lenguaje puede analizar los resultados y sugerir posibles vectores de ataque, priorizando dónde enfocar el tiempo del investigador.

En otras palabras, la IA funciona como un aliado y copiloto digital del hunter, capaz de reducir tareas repetitivas, acelerar procesos de análisis y brindar nuevas perspectivas sobre datos que, de forma manual, requerirían mucho más tiempo realizarlo.

Casos de uso prácticos de IA en bug bounty

Aunque todavía estamos en una etapa inicial, ya existen casos de uso claros:

-

Recon y análisis de superficie de ataque

-

Usar la IA para filtrar dominios válidos, identificar patrones sospechosos en headers o analizar certificados.

-

-

Generación de payloads y fuzzing inteligente

-

LLMs capaces de crear decenas de variantes de un XSS o SQLi adaptadas al contexto de la aplicación.

-

-

Aumentar impacto de vulnerabilidades

-

Con el suficiente contexto de la aplicación o empresa, los LLMs son capaces de aumentar el impacto inicial de una vulnerabilidad.

-

-

Clasificación y priorización de findings

-

Separar resultados ruidosos de hallazgos con mayor probabilidad de ser explotables.

-

-

Redacción de reportes técnicos

-

Pasar de un hallazgo técnico en consola a un reporte claro y estructurado que cumpla con los requisitos de plataformas como HackerOne o Bugcrowd.

-

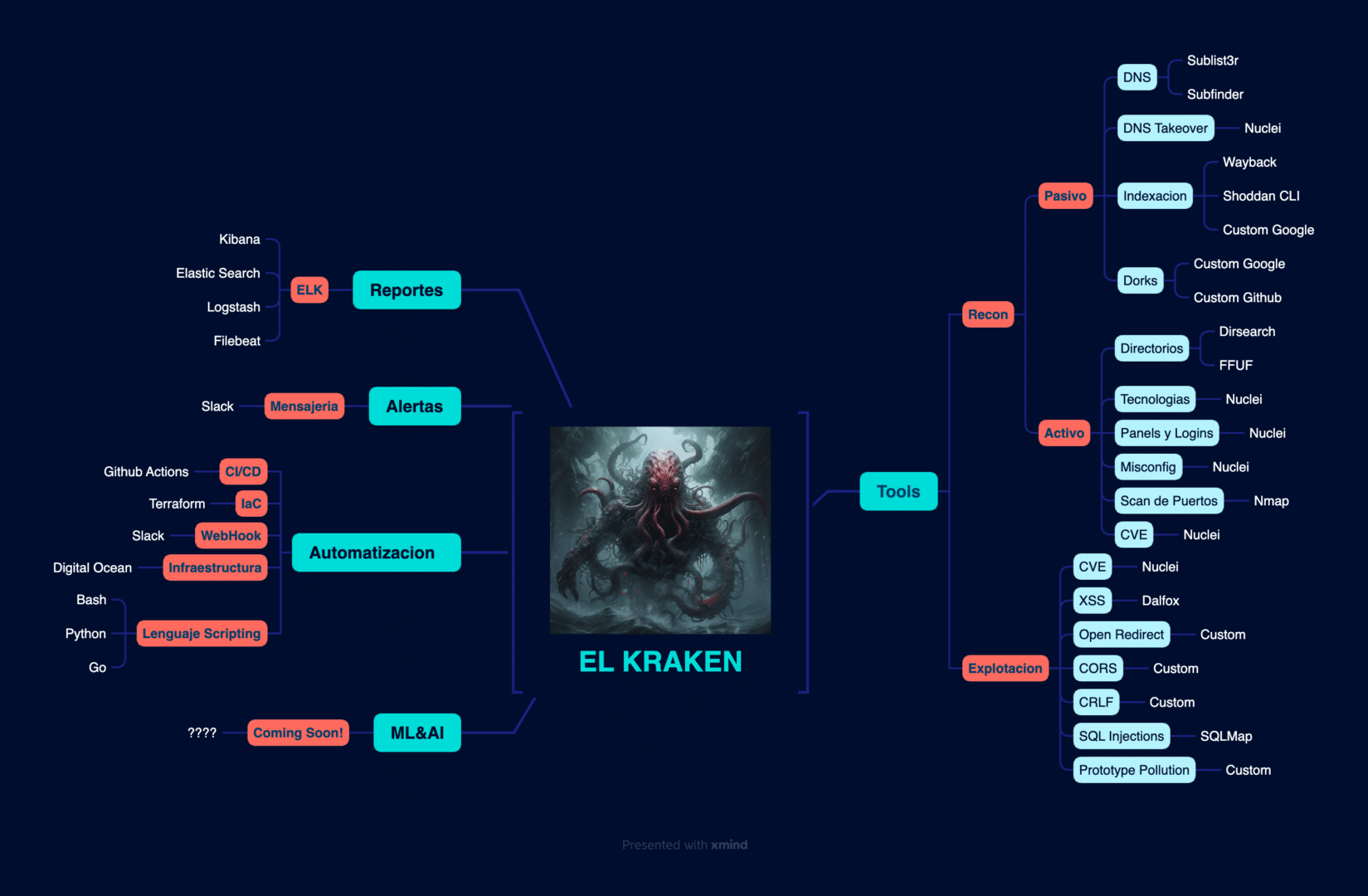

IA + herramientas tradicionales

La clave no es reemplazar las herramientas que ya usamos, sino integrarlas con las capacidades de agentización. A continuación una serie de ejemplos ilustrativos de la IA aplicada al bug bounty:

-

Burp Suite + IA: Para analizar automáticamente respuestas HTTP, ya hoy dia la version pro de burpsuite incluye analisis con AI integrado que puede ser utilizado a demanda para analizar cada hallazgo por separado.

- Scripts en Python + IA: Para convertir lineas de comando difíciles de memorizar en ejecuciones a traves del lenguaje natural humano.

- Ejemplo: Ejecuta un análisis de headers de seguridad en el dominio redacted.com con ayuda de nuclei

- Herramientas de sistemas + IA: Ejemplo «Curl», para que el agente realice request a endpoints específicos, analice el response y a partir de alli pueda realizar nuevos request de manera automática e iterativa en busca de vulnerabilidades XSS o SQLi por mencionar algunas.

De esta manera, la IA se convierte en un módulo más dentro del flujo de pentesting, en lugar de una solución aislada.

¿Competencia o aliado?

En el ultimo tiempo, es común escuchar el debate: “¿La IA reemplazará a los hunters?”.

La realidad es que, al menos por ahora, la IA tiene limitaciones claras: puede alucinar resultados, carece de intuición y depende del input humano para guiar su análisis, aunque utilizando agentes se puede generar un loop en el medio que permitiría sacar al humano del flujo, pero esto podría ser peligroso ya que de existir alguna mala decisión por parte de la IA, podria indisponibilidad o afectar el funcionamiento de la aplicación evaluada.

En lugar de competir, el hunter que sepa integrar IA en su proceso tendrá una ventaja competitiva frente al resto de la comunidad.

La IA aplicada al bug bounty ya es una realidad. Hoy no se trata de ciencia ficción, sino de herramientas concretas que ayudan a ahorrar tiempo, priorizar esfuerzos y comunicar hallazgos con mayor claridad.

El futuro no es “humano vs máquina”, sino humano potenciado por máquina.