Github Actions y ELK (Stack Elastic Search) son herramientas con utilidades totalmente diferentes que con una buena implementación nos pueden ayudar muchísimo a completar de punta a punta cualquier proceso automatizado.

Github Actions es una potente herramienta que sirve para desplegar código mediante una metodología de CI/CD, en este post, nosotros le estaremos dando la utilidad en la punta inicial de nuestra automatización para el despliegue de infraestructura como código «IaC» para la puesta en marcha instantánea de nuestros Servidores e instalación de las herramientas necesarias para hacer bug bounty.

Por otro lado tenemos ELK, que es una poderosa herramienta que sirve para tomar métricas y el armado de reportes históricos y en tiempo real, en nuestro caso nos interesa tener métricas y reportes de cada proceso de escaneo automatizado que hagamos a cada target cuando realizamos bug bounty para revisarlos a posterior y seguir nuestro proceso de hunting.

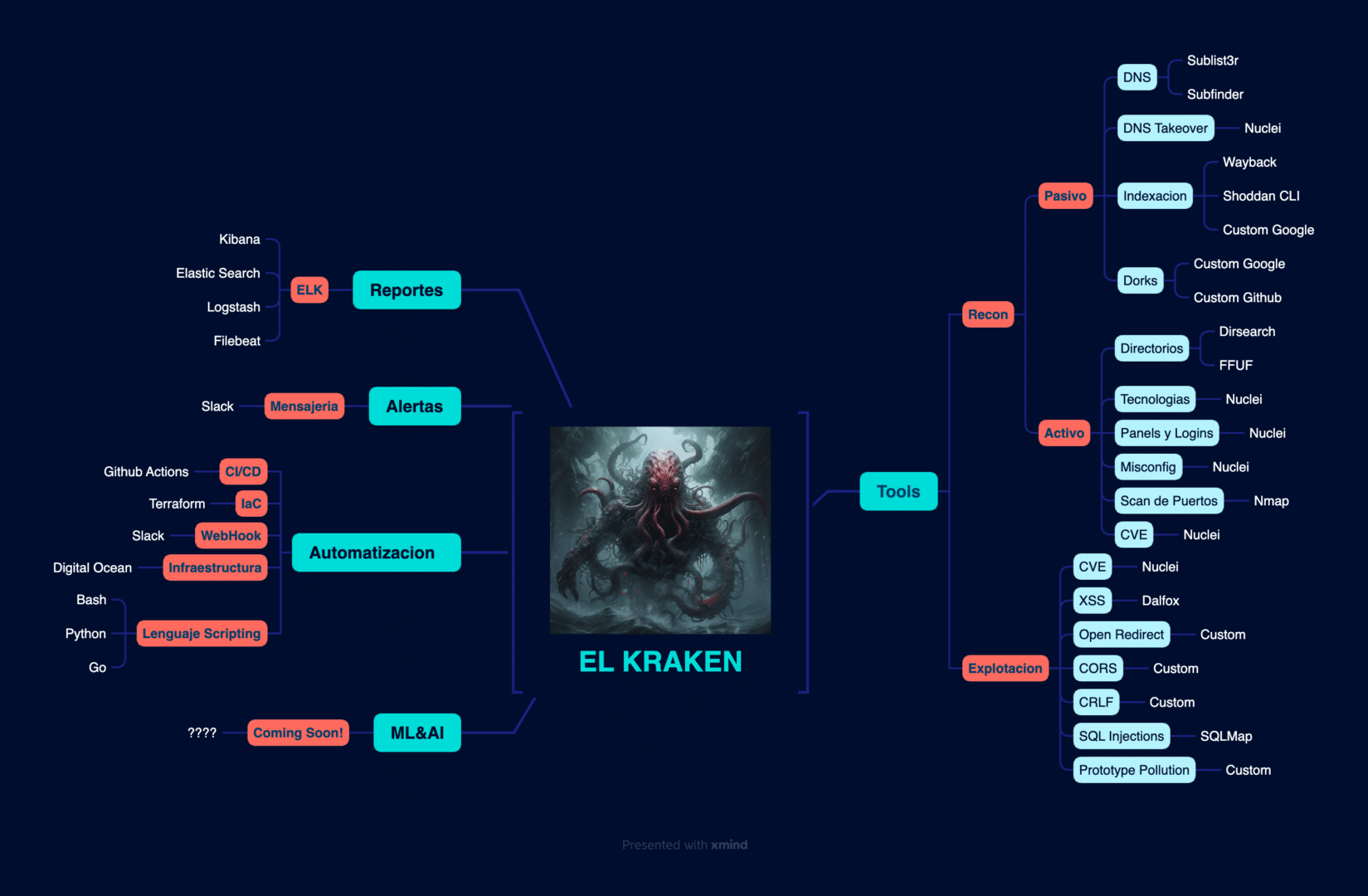

Ahora, luego de esta intro, manos a la obra a integrarlo también con nuestra herramienta «El Kraken» que en un post anterior ya les indique como descargarla e utilizarla.

Lo primero que debemos hacer es descargarnos el repositorio «Action_ElKraken», nos crearemos una cuenta gratuita en Github y subimos nuestra copia del repositorio que descargamos con visibilidad privada (esto es muy importante por seguridad de no exponer alguna key que mas adelante vamos a necesitar).

Una vez hecho esto seguimos los pasos descritos en el archivo README.md que esta dentro del mismo repositorio. Siguiendo todos estos pasos vamos a lograr configurar todos los secrets y variables de entorno necesarias para que funcione nuestra implementación.

Por ultimo para hacer nuestra primera ejecución luego de tener todo configurado, solo debemos aplicar un cambio en el archivo droplet.tf dentro del repositorio en la linea 49, en donde se debe reemplazar el dominio de ejemplo «echo vulweb.com» por el dominio que deseamos escanear. Aplicamos el commit del cambio y ya con esto comenzara a ejecutarse el wofkflow de GitHub Actions, con ello el despliegue del servidor en digital Ocean y el inicio del Scan.

Ahora bien, si deseamos agregar el modulo de ELK que debemos hacer?? para esto lo primero que debemos entender es que este modulo es un complemento que se levanta en un servidor separado y debe estar presente de manera permanente, lo cual genera costos fijos mensuales que se deben tener en cuenta.

Mi recomendación en estos casos es levantar un servicio que trabaje con elasticsearch y kibana, en el servicio de escaneo «El Kraken» debemos indicar en las variables de configuración cual es el servidor al cual se van a enviar los resultados, que en este caso seria el servidor de ELK o un repositorio de archivos al cual pueda enviarse los resultados via SCP. Configurar los certificados ssh correspondientes para que se pueda generar esta conexión SCP entre el servidor de escaneo y el repositorio de archivos que usara el ELK, y por ultimo configurar los tableros que deseamos sean graficados en el kibana.

Con todo esto configurado ya tenemos una herramienta automatizada de punta a punta la cual nos va facilitar nuestros procesos de hacking y bug bounty. Espero les sea de utilidad y quedo a disposición a través de las redes para alguna información adicional que necesites.

Happy Hacking!